Simulierte Angriffe auf die Unternehmens-IT

Ein gezielter, simulierter Angriff auf die IT-Infrastruktur, auch IT-Penetrationstest genannt, gibt ihnen Aufschluss darüber, wie gut die IT nach "außen" abgesichert ist. Unsere Experten prüfen aus der Perspektive eines potentiellen Angreifers, inwiefern Möglichkeiten bestehen in das Netzwerk einzudringen und dies zu manipulieren oder vertrauliche Daten zu kompromittieren. Dabei werden sowohl automatisierte Tests mit kommerziellen Programmen durchgeführt als auch manuelle Angriffsszenarien durchgespielt.

Dokumentation und Maßnahmen

Im Anschluss an einen Penetrationstest erhalten Sie einen umfangreichen und aussagekräftigen Audit-Bericht, der Ihnen eine Übersicht und Einschätzung aller Schwachstellen und Risiken Ihrer Unternehmens-IT aufzeigt. Damit wollen wir Sie jedoch nicht alleine lassen. Vielmehr geht es uns auch darum Ihnen eine einfache Möglichkeit zu geben, die Sicherheitslücken auch schließen zu können. Deshalb beinhaltet unsere Projektdokumentation neben den vorgefundenen Schwachstellen auch einfach durchführbare Maßnahmen- und Handlungsempfehlungen.

Basic IT Penetration Test KMU

Für kleine und mittelständische Unternehmen haben wir ein speziell zugeschnittenes Leistungspaket entwickelt, dass sehr kostenschonend und effizient durchführt werden kann. Gerade in Hinblick auf die EU-DSGVO wollen wir hiermit auch kleineren Unternehmen eine Plattform bieten, diesen Anforderungen gerecht zu werden.

Warum ein IT Penetration Test?

Unternehmen sind im Rahmen der EU-DSGVO teils verpflichtet regelmäßig zu prüfen, inwieweit die Sicherheit der vertraulichen Daten gewährleistet werden kann. Zudem gibt es für ein Unternehmen kaum etwas schlimmeres als verloren gegangene Kundendaten, welche Aufgrund eines Hackerangriffs abhanden gekommen sind.

Was kostet ein Pentest?

Grundsätzlich vereinbaren wir mit unseren Kunden Festpreise für die Durchführung eines IT-Penetrationstests. Die typische, im statistischen Mittel anfallenden Kosten bewegen sich im niedrigen 4-stelligen Bereich. Bitte sprechen Sie uns direkt an. Wir unterbreiten Ihnen gerne ein individuelles Angebot.

Wie läuft ein Penetrationstest ab?

Bevor wir beginnen sprechen wir mit Ihnen grundsätzlich den sog. Scope, bzw. Prüfbereich ab. Hierbei werden die zu prüfenden IP-Adressen oder Netzsegmente definiert. Weiterhin wird festgelegt mit welcher Informationsbasis unsere Experten arbeiten sollen. Unterschieden wird hier zwischen Blackbox-Test und Whitebox-Test. Ein Whitebox-Test bedeutet für Sie uns sämtliche Informationen über Ihre Infrastruktur im Vorfeld zur Verfügung zu stellen. Bei einem Blackbox Szenario benötigen wir keinerlei Informationen. Zunächst kommen dann automatisierte kommerzielle Testprogramme zum Einsatz, die ihre Systeme im Unternehmensnetzwerk erfassen und nach bekannten Sicherheitslücken durchsuchen. Im Anschluss folgen dann manuelle und weiterführende Sicherheitsanalysen sowie ein Abschlussgespräch.

Informationsbasis eines Penetrationstests

White Box

Bei einem White Box Penetrationstest stellen Sie unseren IT-Sicherheitsexperten vorweg alle notwendigen Informationen über die IT-Strukturen Ihres Unternehmens zur Verfügung. Dies beinhaltet beispielweise Quellcode oder Konfigurationen. Folglich müssen die Penetrationstester:innen sich nicht mehr die Arbeit machen diese zu analysieren, was sehr zeitsparend ist. Allerdings schränkt dies auch die Simulation eines "realen" Angriffs ein.

Grey Box

Der Grey Box Penetrationstest kombiniert die beiden obigen Varianten. Unsere Sicherheitsexperten erhalten nur Informationen und Dokumentationen zu den IT-Systemen des Kunden, jedoch kein Quellcode oder sehr technische Detailinformationen und ermitteln übrige Daten selbst. Das kombinierte Vorgehen erweist sich im Vergleich zu der häufig nachgefragten Black Box Variante als besonders effizient, da die Informationsbeschaffung vom Kunden unterstützt wird.

Black Box

Im Gegensatz dazu wird der Black Box Penetrationstest ohne Vorabinformationen über die zu prüfenden IT-Systeme absolviert. Ziel ist es, die Angriffsweise eines Hackers möglichst realitätsgetreu zu simulieren. Unsere Penetrationtester versuchen zunächst, jene Informationen selbst zusammenzustellen, die Sie im Rahmen eines White Box Penetrationstests offenlegen würden. Allerdings ist diese Variante deutlich zeitintensiver, wie man vermuten kann.

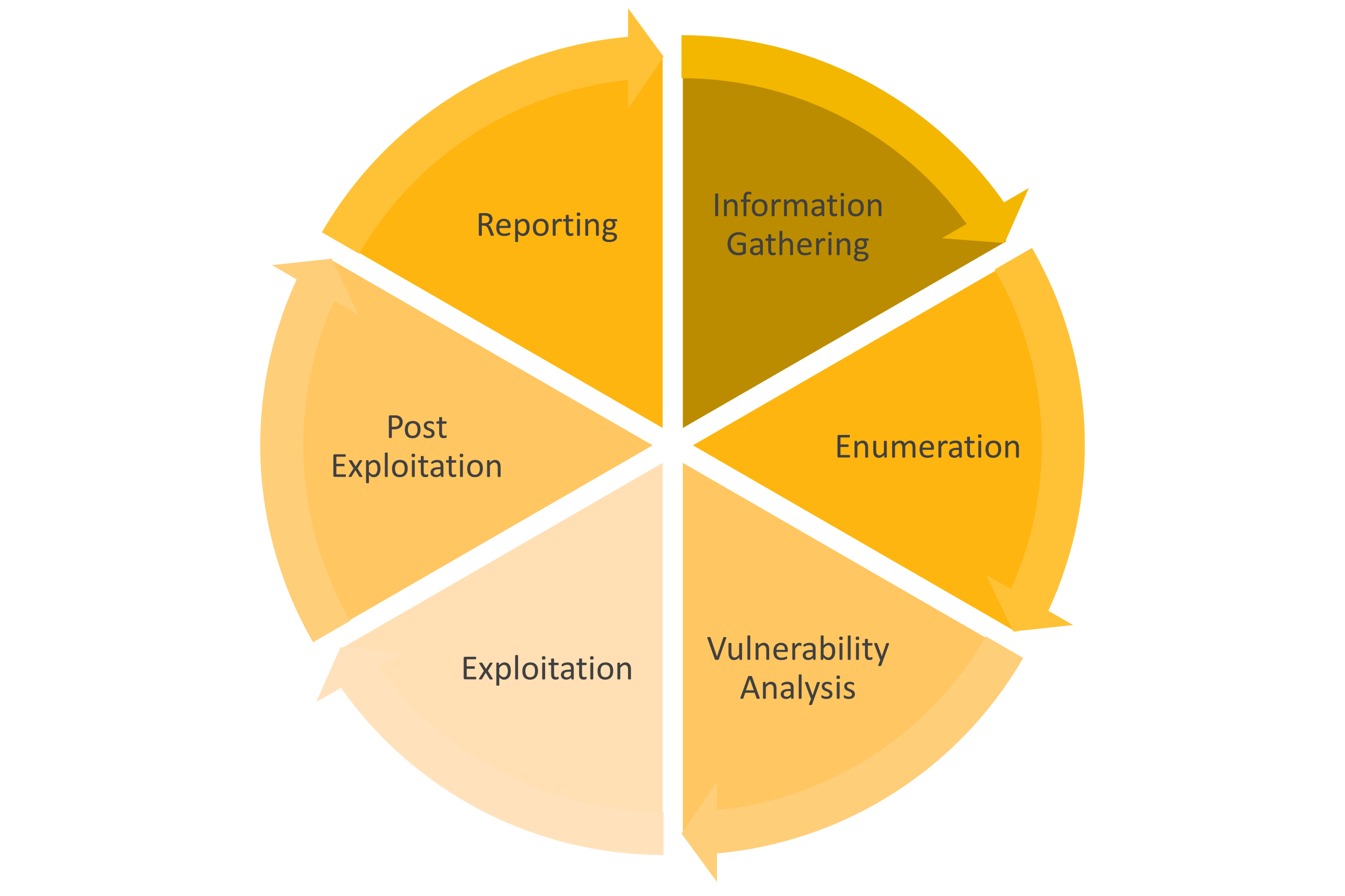

Methodik eines Penetrationstests

- Information Gathering: Hier werden Informationen über das Unternehmen gesucht.

- Enumeration: Basierend auf den Ergebnissen des Information Gatherings werden Einstiegspunkte für einen Angriff identifiziert.

- Vulnerability Analysis: Die Resultate aus der Enumeration-Phase werden verwendet um Schwachstellen zu identifizieren.

- Exploitation: In der Exploitation-Phase werden gefundene Schwachstellen aktiv ausgenutzt, etwa um Zugriff zu einem Zielsystem zu erhalten.

- Post-Exploitation: Sollte die Exploitation-Phase von Erfolg gekrönt sein, wird versucht sich von den gekaperten Zielsystemen auf weitere Systeme zu verbinden.

- Reporting: In der letzten Phase werden alle vorangegangenen Schritte schriftlich zusammengetragen. Der Bericht umfasst identifizierte Schwachstellen, Zusammenfassungen und Handlungsempfehlungen.